这一周的浙江大学系统安全暑期课真是棒棒的,邀请的老师都很强!

- https://mp.weixin.qq.com/s/MVurIkNoUrvKA4_Tgm-OQw

我听了一部分,尤其是周一下午新加坡南洋理工的刘教授分享的实验室一些技术研究,记忆深刻!

大家有兴趣可以看看这位教授的主页,整个分享过程逻辑清晰,信息量极大,希望在不久的将来能有一篇Paper合作,或者五到十篇

- https://www.ntu.edu.sg/home/yangliu/

我之前搞浏览器读过他们实验室一篇Paper《Superion: Grammar-Aware Greybox Fuzzing》

- https://arxiv.org/abs/1812.01197v3

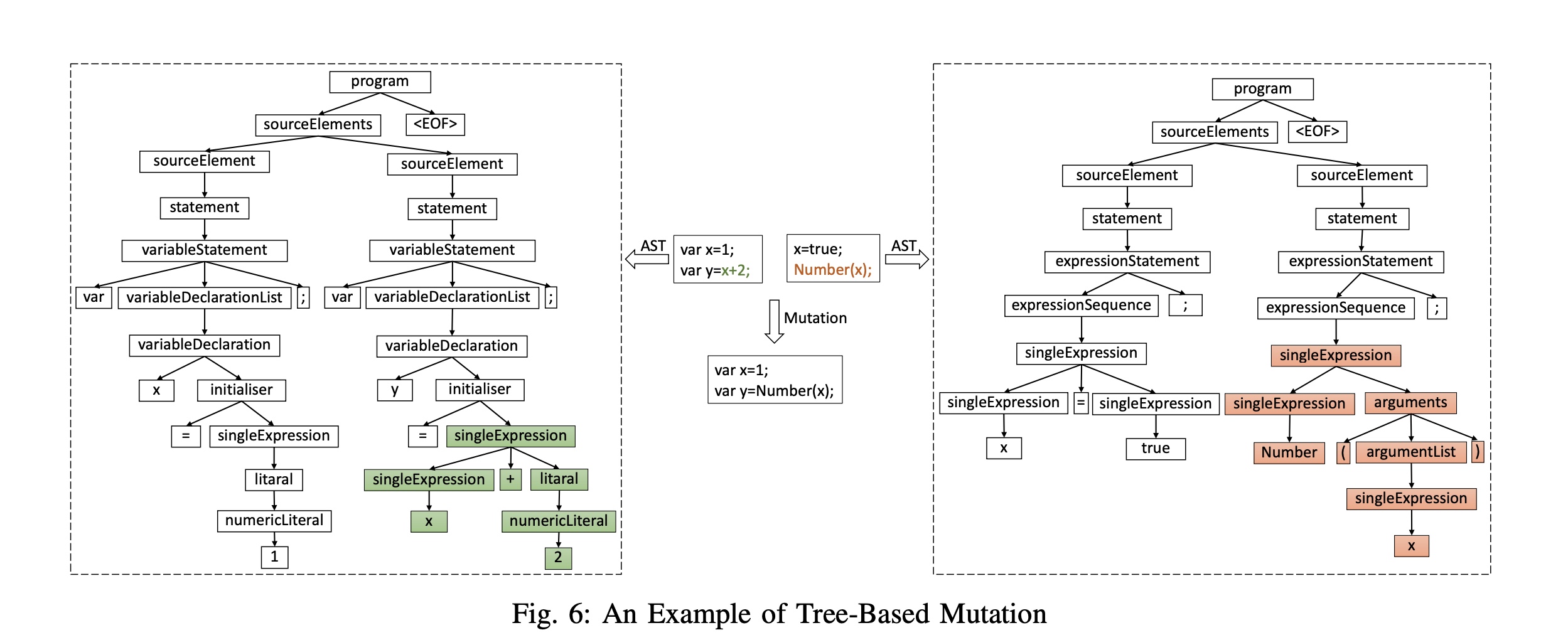

JS引擎的模糊测试有一个重要的点就是如何变异测试文件,使其生成的代码能通过JS引擎的语法检查,语法检查都不通过,生成的测试文件对于模糊测试来说大概率是无效的

为什么说是大概率无效呢?

因为在语法检查阶段也有可能会击中语法检查模块的漏洞,比如下面这篇文章就讲解了如何在Parser模块中挖掘漏洞

- https://mtowalski.github.io/

这篇Paper主要思路是生成大量JS代码的语法树节点片段,然后利用这些语法树节点片段去做测试文件的语法树节点替换,从而生成新的测试文件,这样生成的测试文件通过JS引擎语法检查的概率大大提高

来个图理解一下,通过这种基于语法树节点的替换思路,可以生成大量符合语法检查的测试文件

这个项目开源,有兴趣的同学可以尝试跑跑

- https://github.com/zhunki/Superion

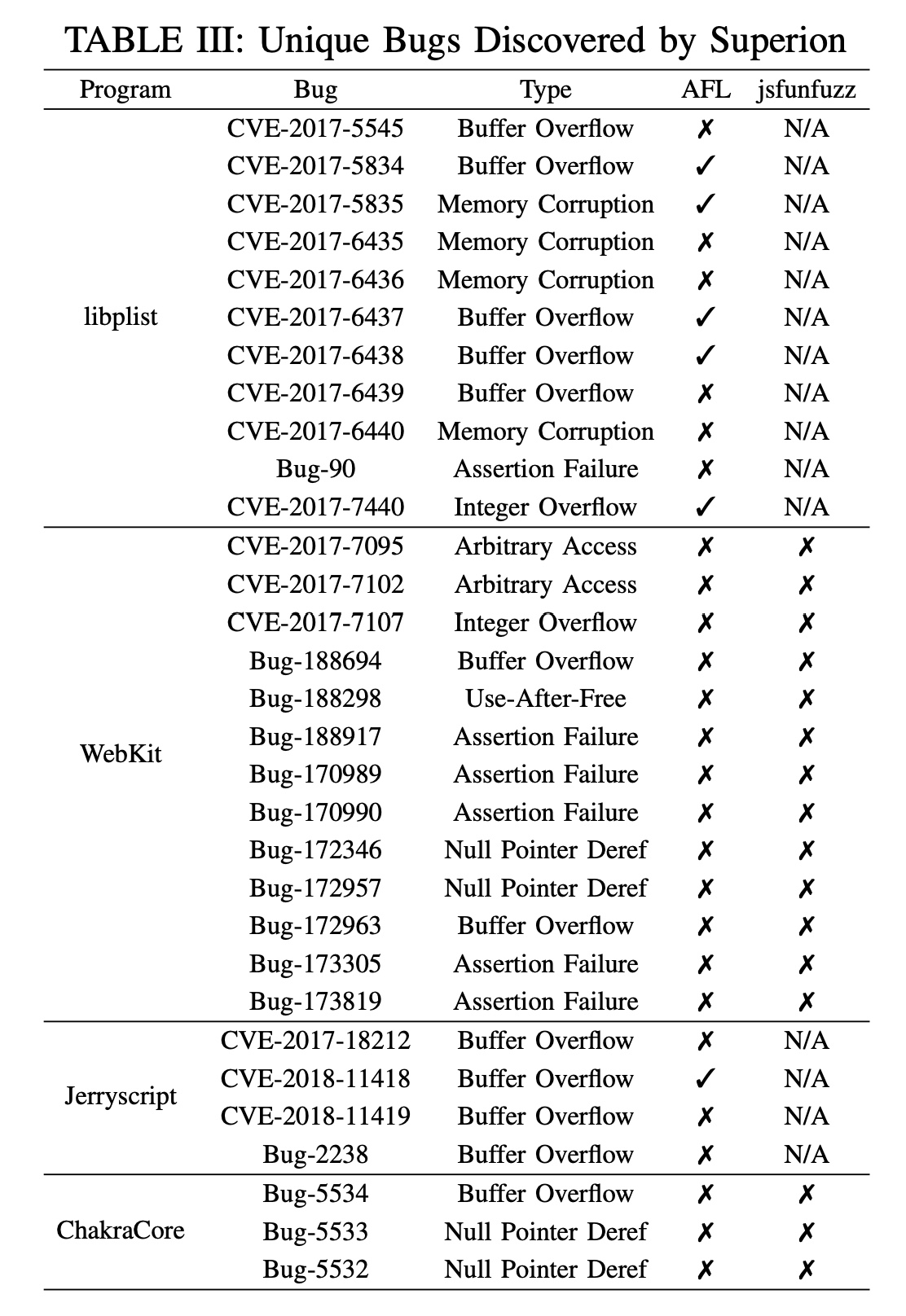

产出也是非常不错的

我曾经尝试跑过这个项目,后来因为某些原因,转战到了Fuzzilli

- https://github.com/googleprojectzero/fuzzilli

最近出现了一个我上个月一直在构思的一个东西,妈耶,就这样被抢先了???

以后有想法赶紧先做了!!!

好了想法来了,逻辑型的漏洞,从市场上的漏洞报告来看,目前公开是没什么人做的

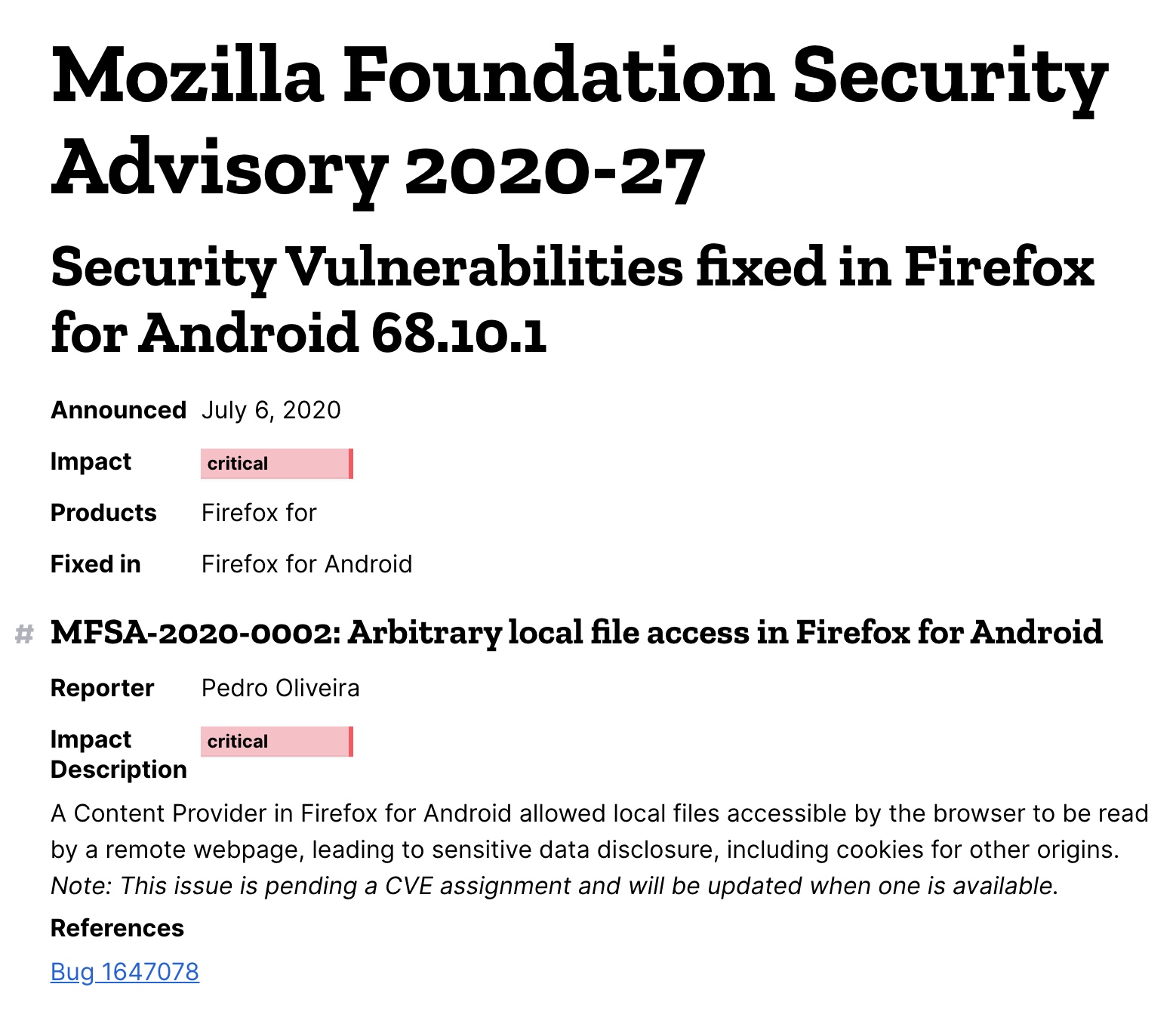

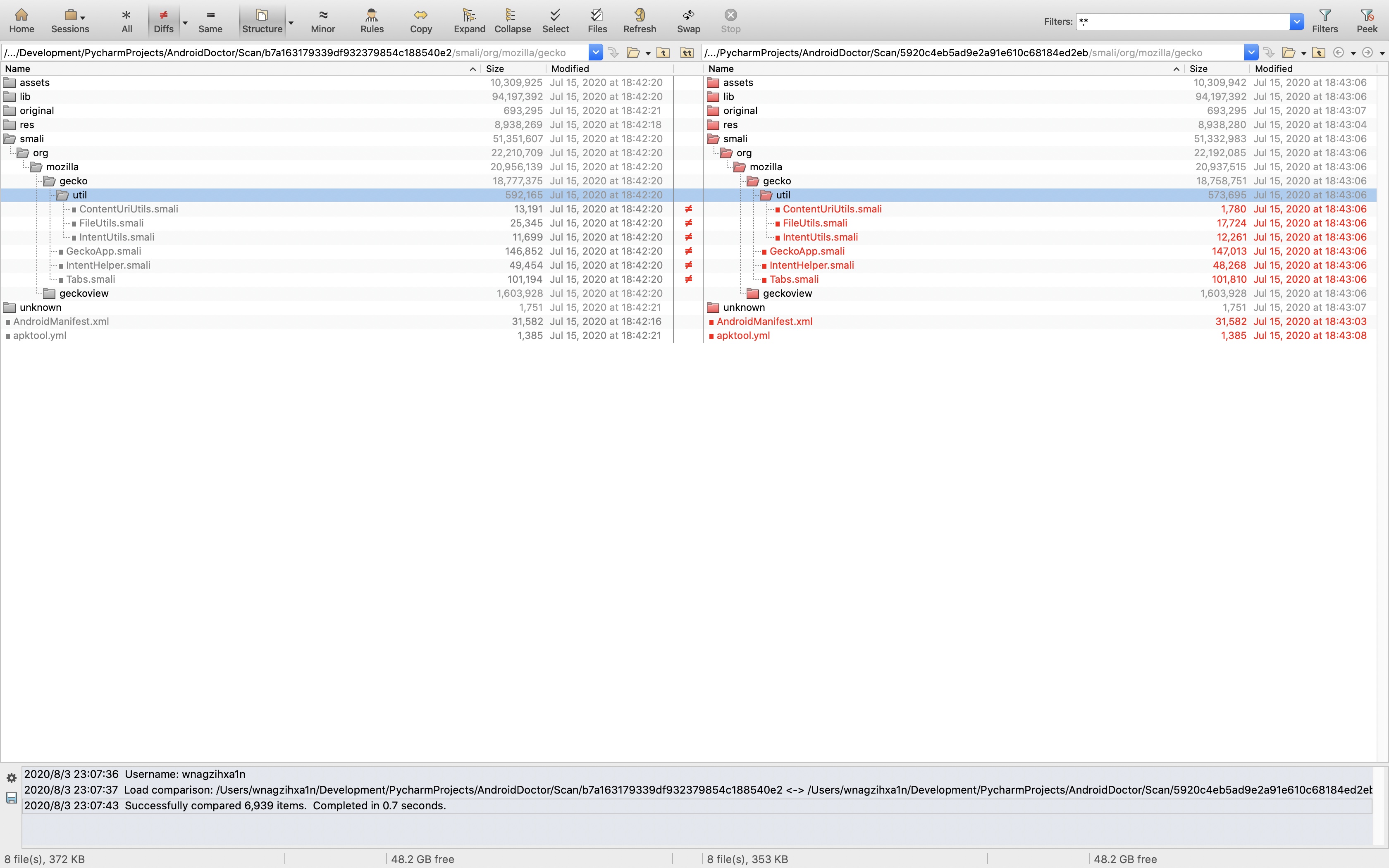

Firefox修复了一个Content Provider任意文件访问的漏洞,定级Critical

- https://www.mozilla.org/en-US/security/advisories/mfsa2020-27/

从如下描述来看,想定位到这个漏洞问题不大

等我复现完单独写一篇分析,顺带讲讲如何自动化的筛选APK里同类型的攻击点,我还没开始分析,可能会被打脸

ISC,曾经我心中神之向往的一个安全会议

- https://isc.360.com/

明天就开幕了,至今官网啥都没有

奇安信的北京网络安全大会过两天也开幕了

- https://bcs.qianxin.com/

反观奇安信搞的会议,各种议程安排的明明白白