大土豆安全笔记 | 开源一个工具

饱受手动输入命令行的折磨,于是我整了一个东西

第一个Alpha版本已经开源,大佬们赏一些星星

- https://github.com/wnagzihxa1n/Toolgy

贴心的打包成了dmg,欢迎大家下载,内置Python库

- https://github.com/wnagzihxa1n/Toolgy/releases/download/v0.1-alpha/AndroidToolgy-v0.1-alpha.dmg

简单讲讲这个工具怎么用

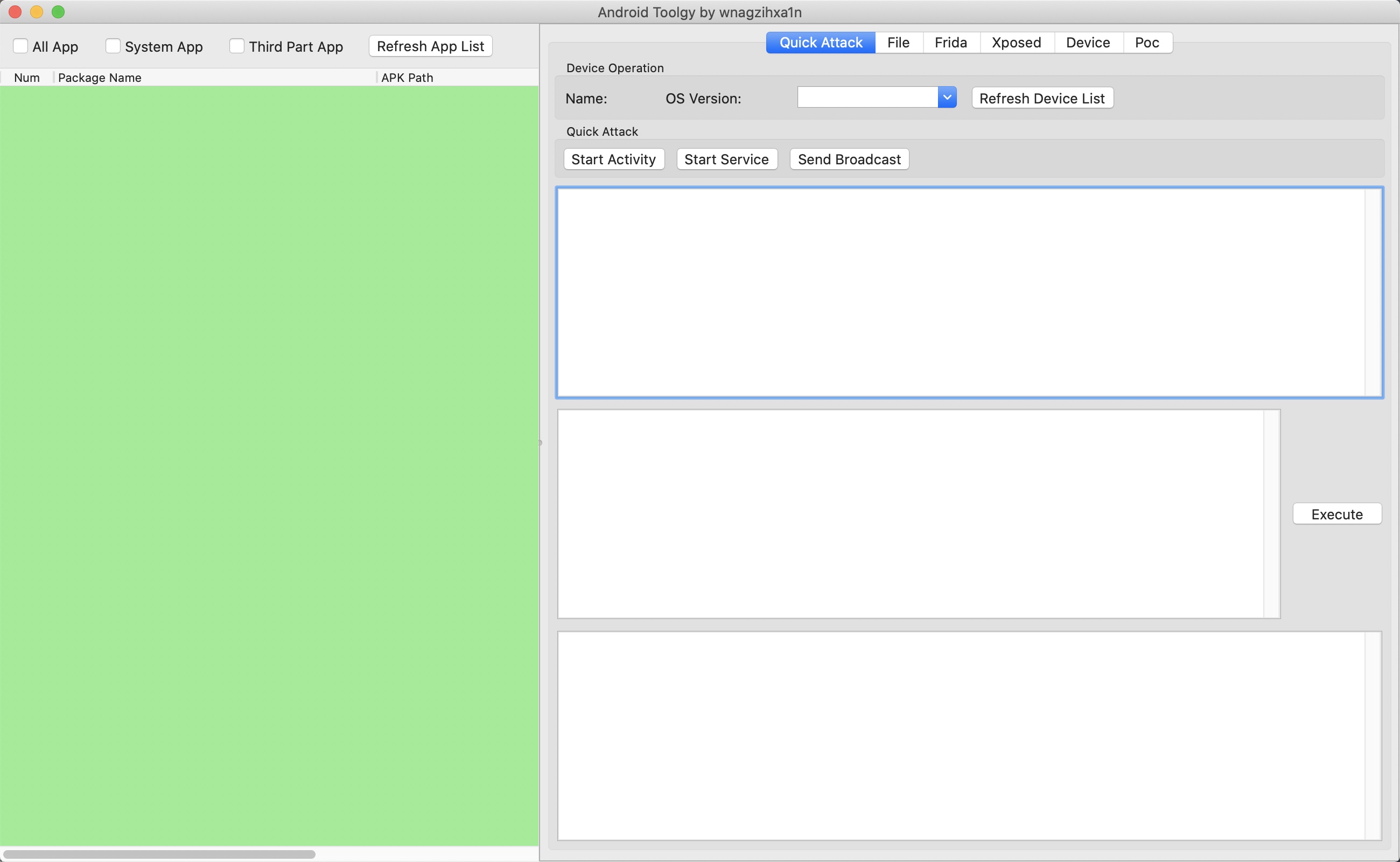

运行起来之后,你会看到这个界面

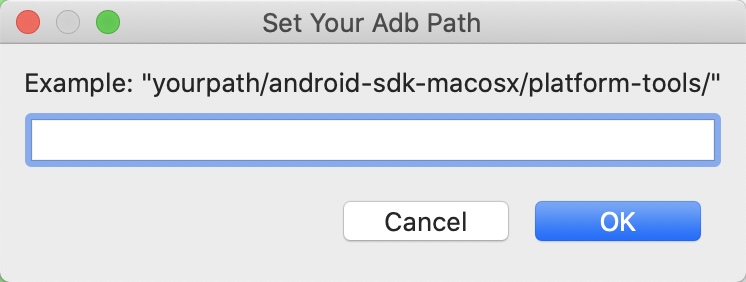

我们来配置ADB路径,这个是必须要配置的,配置的入口在菜单栏的Config->Adb Path

输入的路径类似/Users/wnagzihxa1n/Library/Android/android-sdk-macosx/platform-tools,输入完成后,点击OK

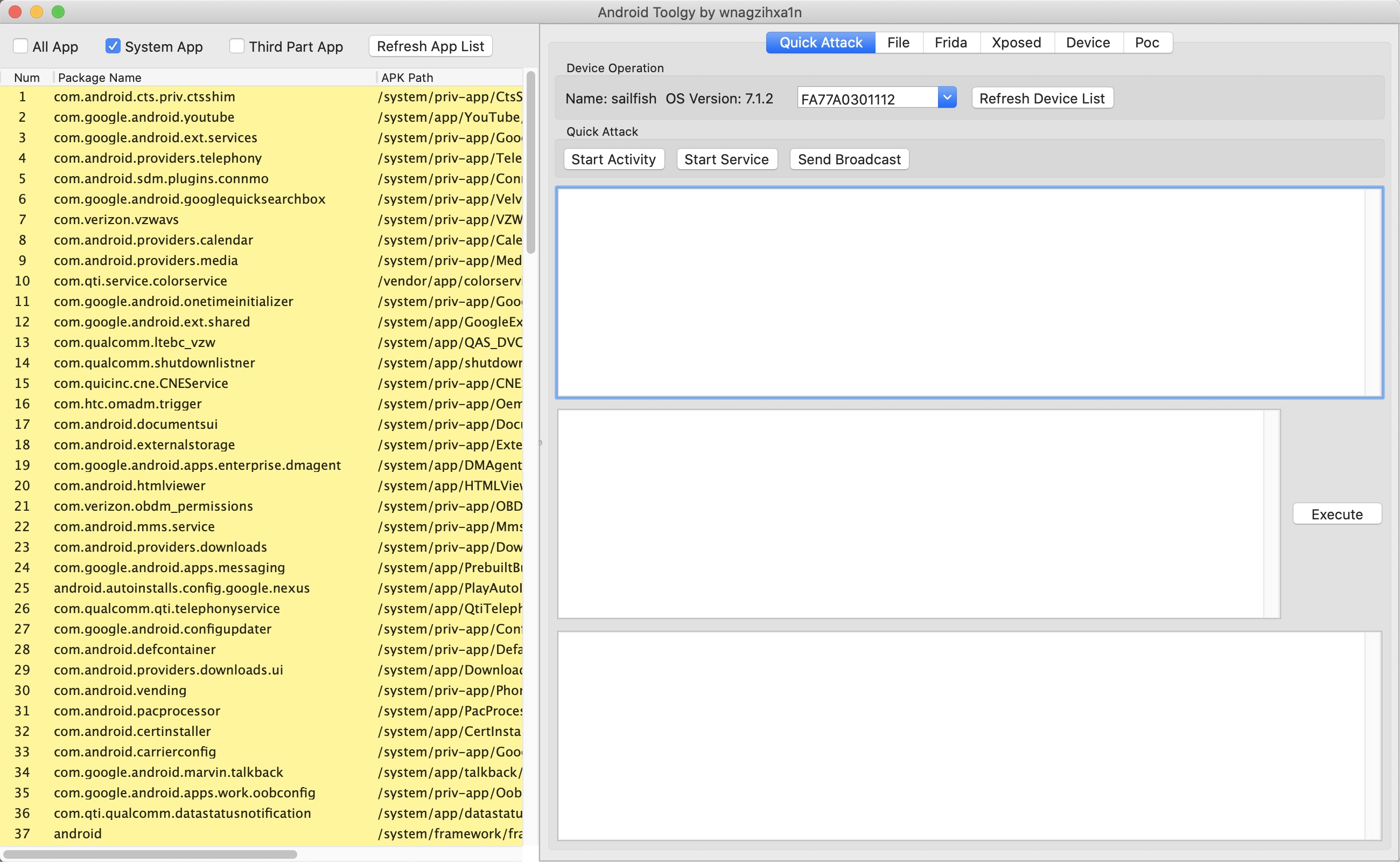

回到主界面,我们点击Refresh Device List,就可以看到设备已经成功识别了

可以任意切换系统应用和第三方应用,用安装路径来识别的,并不是很准确,有一些第三方的系统会把定制的应用安装在/data/data/下

这个工具我的初衷是用来在安卓应用逻辑漏洞挖掘中快速生成Poc的

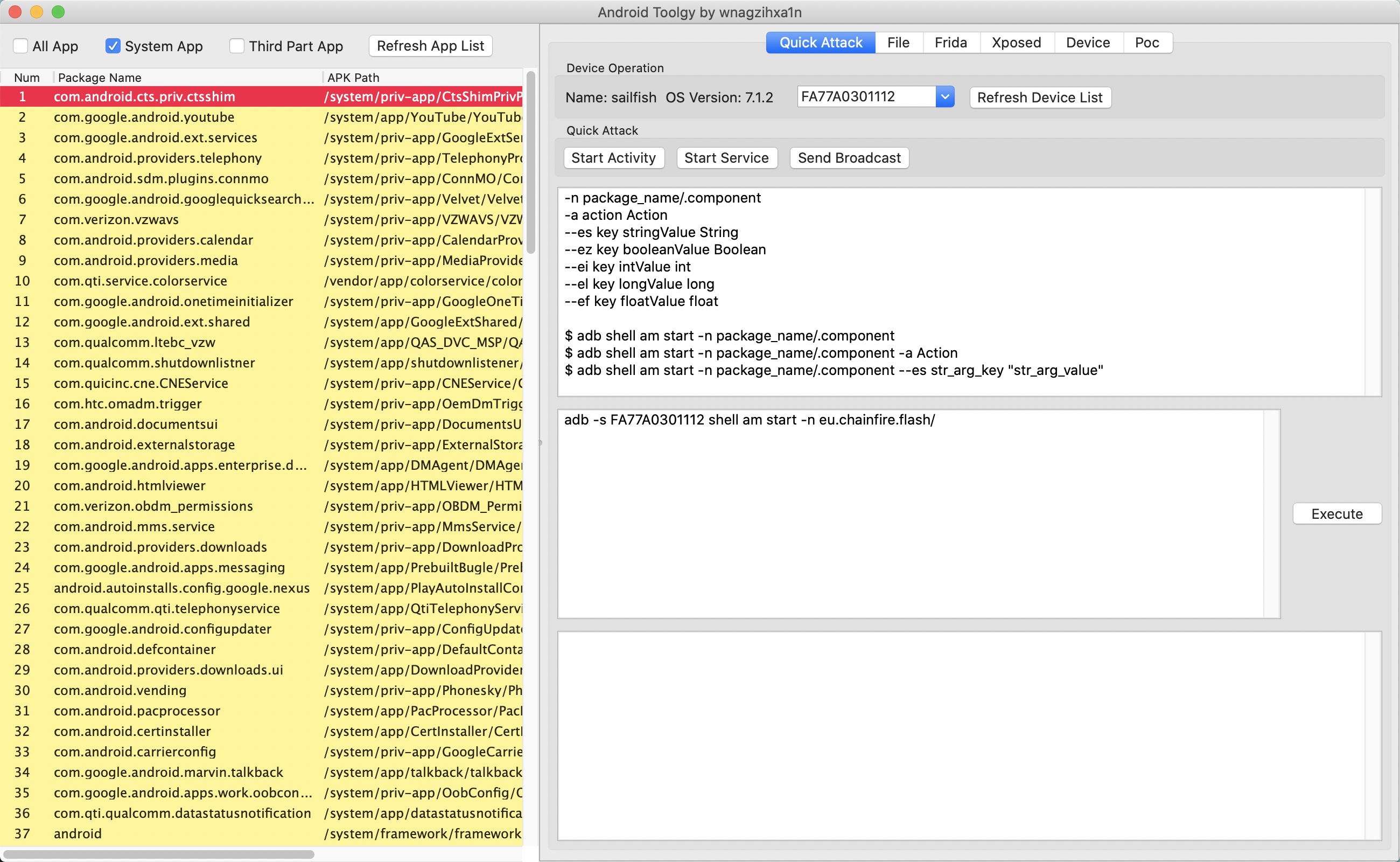

举个例子,我点击一个应用,然后点击Start Activity,它会帮我生成一条命令,并且带上参数说明

妈耶,这就解决了我每次都记不住命令和参数的尴尬!

另外两个按钮也是一样的

第一个文本框用于提示命令行参数以及使用示例

我们看到中间的命令框,它是可编辑的,毕竟有限的情况下我没法拿到内部的组件名,后台逆向分析太耗时间,不符合我的美学观点,所以这个应用需要配合类似JEB这样的工具使用,当审计到一个导出组件之后,我们分析出逻辑,那么快速生成一条命令测试,妥妥的

最下面的文本框是命令执行输出,注意,千万不要执行ping之类需要手动结束的命令

这就是我写这个工具最初的目的,然后我想了想,这个工具就是为了省时间查命令的,所以又加了一些我常用又记不住的

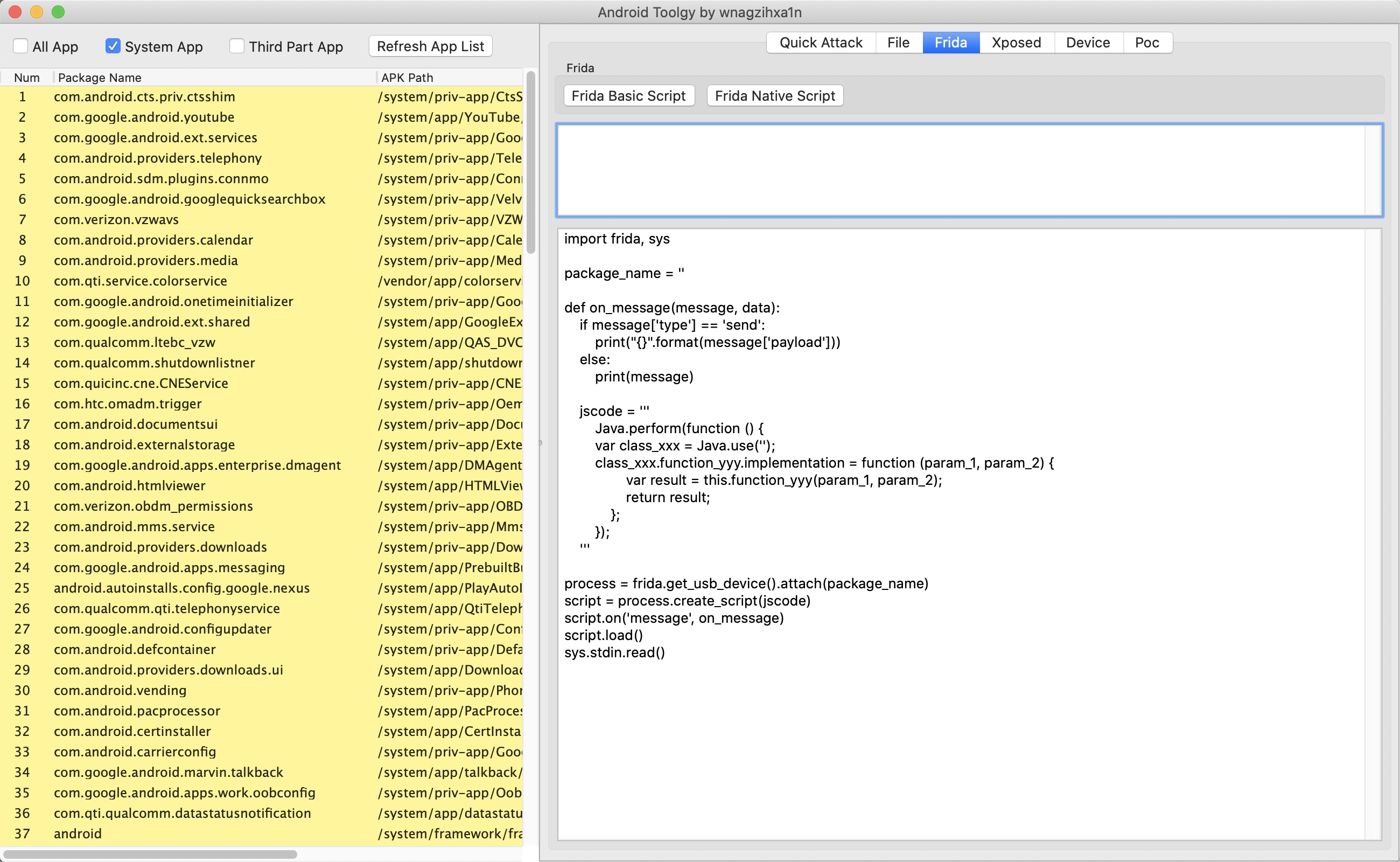

Frida和Xposed就是基本的脚本框架,生成之后直接开始编辑,然后运行

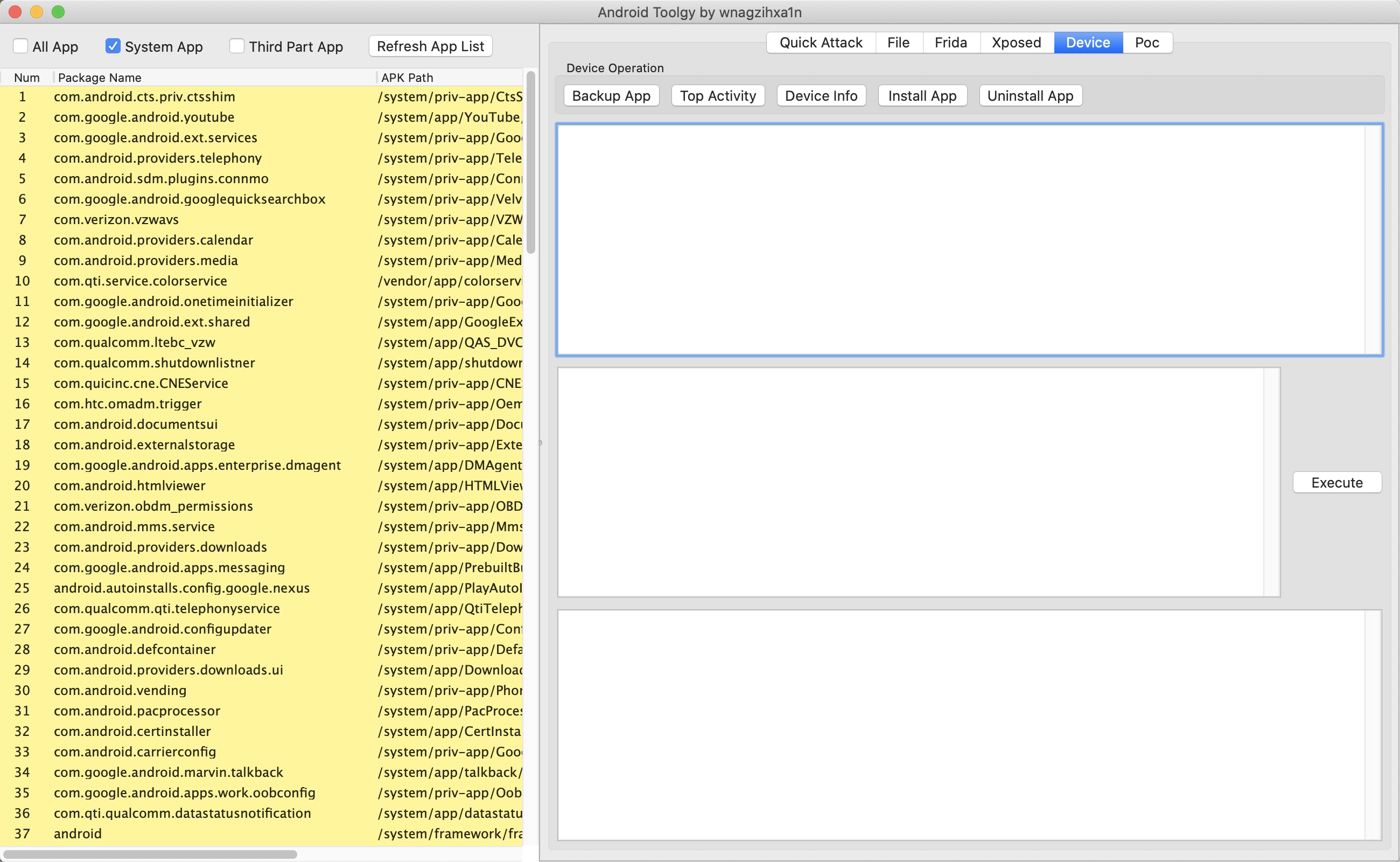

Device里面我加了一些常见的ADB功能,v0.2-Alpha会加入端口转发和设置调试,一键运行,还是挺巴适的

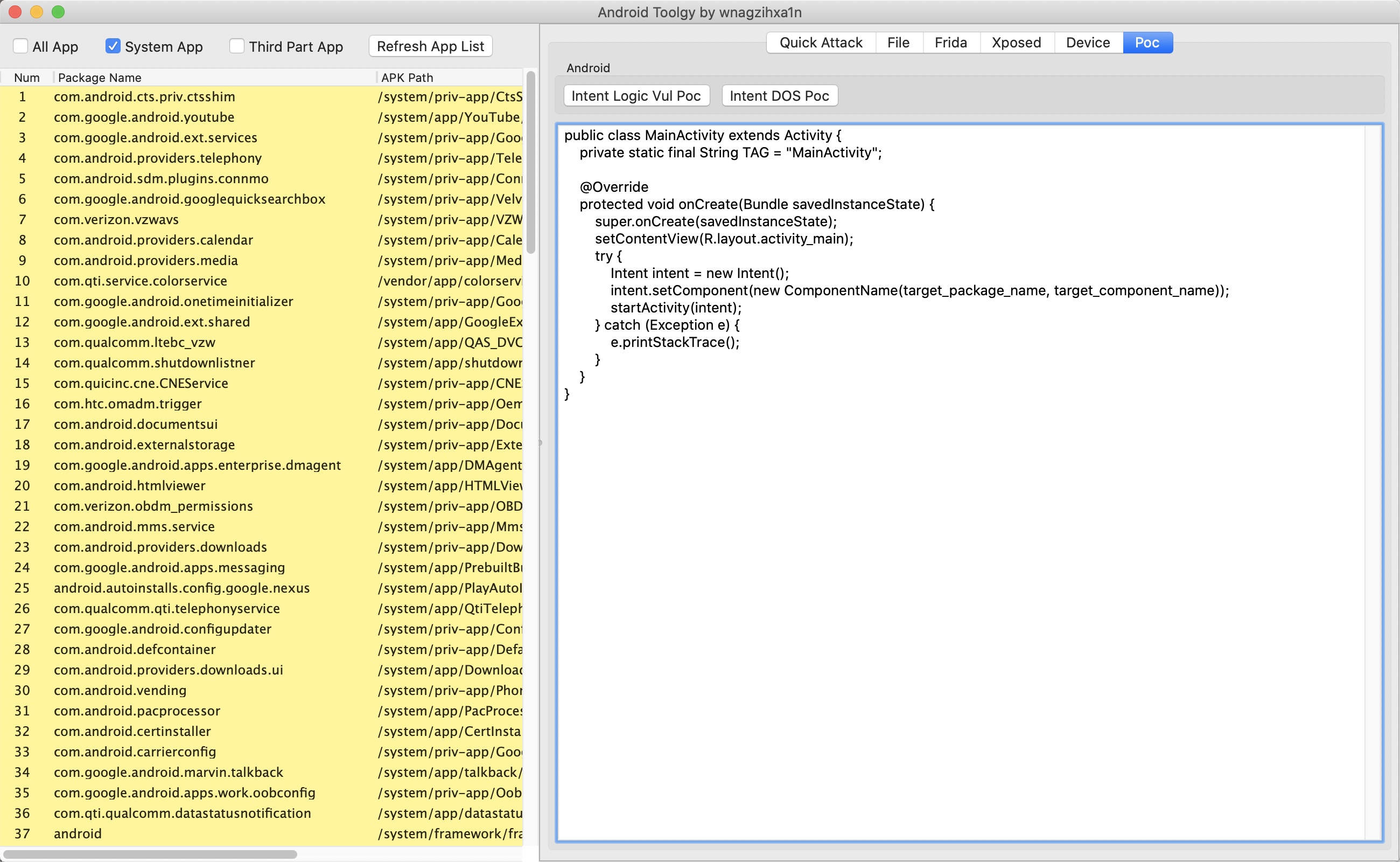

最后的Poc是我用来写一些复杂的逻辑漏洞代码的,在命令行写不了,比如带有序列化的数据或者是自定义类,这就只能把代码写到APP了

整体就是这样了,有问题随时开Issue,我不一定会改,因为我搞逆向就是不喜欢被产品经理吆五喝六告诉我要这样写要那样写,哈哈哈哈哈哈哈哈哈哈

对了,这个工具是针对macOS的,我写的这一系列都是因为macOS平台没有趁手的工具

然后讲讲这周的一些安全资料

龚师傅关于梯云纵漏洞链的分析视频已经公开

- https://isc.360.com/2020/detail.html?id=18&vid=112

三星Find My Mobile应用多个漏洞

- https://char49.com/tech-reports/fmmx1-report.pdf

这让我想起了当年三星S8也是因为一个全局读写的调试文件相关代码没删结果被大佬们吊起来打

接下来还有俩工具要写,接着干!

今儿有一个论文分享《FANS: Fuzzing Android Native System Servicesvia Automated Interface Analysis》,菜栏提了好几遍的东西了,挺好的一个研究,360 Alpha Team很棒!