大土豆安全笔记 | 填上了小米Second Space密码绕过的坑

萌新小UP又来了,第四弹,听说有人想让我发语音解说版本的,那咱们安排一下?

- https://www.bilibili.com/video/BV1M5411W7LP

今天买了一本书,叫作《Android应用安全测试与防护》

我也想被大佬友情赠送一本啊,可是我这么菜,只能自己买

人与人的差距一下就体现出来了

大佬们出书都是签名互赠,然后朋友圈拜读PR一波,其乐融融,而我只能默默蹭大佬新书的热点

无论是早年间的逆向破解,还是现在的业务安全,在技术面前,我都还是个小学生

今天研究了SwiftUI,这玩意真的好用,我之前说过我写的一个大土豆逆向助手,基于JavaFX,界面很丑,我又不想花时间优化界面,然后也有一些奇奇怪怪的Bug,所以我决定移植到macOS

现在的JEB实在是太笨重了

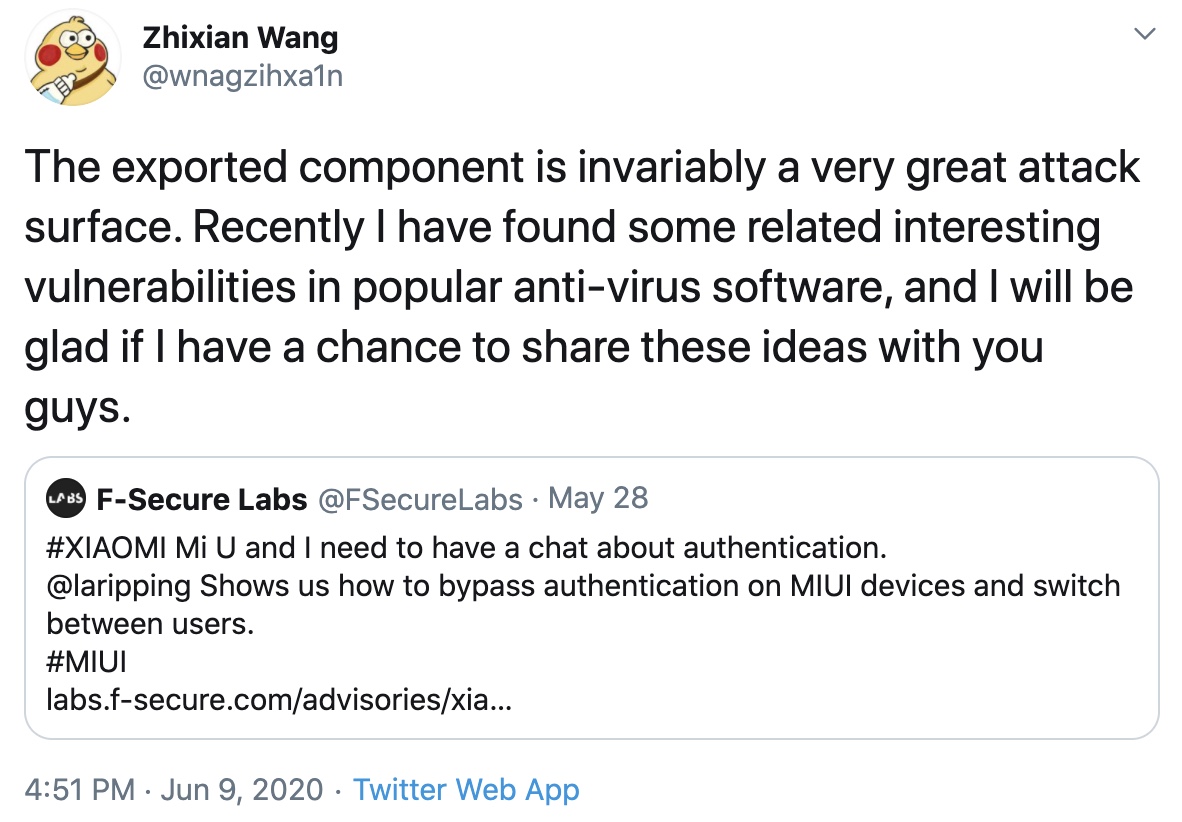

今天把前几天挖的坑填了,就是小米那个Second Space密码绕过,完整的分析明后天发

因为这个坑的原因我研究了一波Framework层,小米在这里做了相当多的定制

小米开源了系统内核源码,但是没有开源Framework,原因大家可以自己去猜想

在Android P及以上,系统使用的是vdex格式,然后vdex解析出来是cdex,cdex解析出来才是dex文件

这一点我确实没想到,因为我几乎没怎么接触过Framework,这也暴露了我的知识盲区,抓紧时间学习

所以今天下午一直在踩坑,好在最后还是完成了,MIUI这部分的处理我会单独写一篇文章去分享,包括如何反编译MIUI固件包去获取系统文件等等

我在业余时间也挖掘了一些类似攻击面的漏洞,希望有机会可以跟大家分享我的一些想法和自实现的逻辑漏洞挖掘工具

F-Secure实验室是我最喜欢的安全团队没有之一

在我工作之后,一直都会有安全团队想让我加入,无论是活跃在互联网上的民间安全团队,还是公司内部的官方安全团队,我无一例外的都拒绝了

如果邀请我的是F-Secure,我想我绝对不会拒绝

梦想还是要有的,一不小心就实现了呢:)

我发现了一个很好玩的游戏,国内叫作《冬日计划》

游戏背景为八个在雪地遇难的玩家,有各自的身份,其中有背叛者和小偷,剩下的是无辜者,无辜者需要收集材料修复,比如电路板,油这些,背叛者的任务是阻挠无辜者逃生,小偷可以偷身份切换阵营

让我蛋疼的地方在于,这个游戏只支持Windows平台

所以,我又有理由买台新电脑啦!