上周我发的周报里提到了2019 BotConf里一篇关于Android Application Deobfuscation相关的议题《DeStroid – Fighting String Encryption in Android Malware》,阳仔给我推荐了今年的POC另一个相关的议题《Breaking Android Obfuscation By Applying BAOBAB》,这个议题显然是比前者好的,知其然,也要知其所以然,才能从一个突破点,去尝试突破整个防御面

- https://github.com/theori-io/POC2019-BAOBAB/blob/master/slides/baobab_final.pdf

说来有趣,这个议题我到处都没有搜到slides,后来找到了speaker的推特,然后又找到了他的博客

- https://www.bpak.org/blog/

我无意中翻了翻,竟然找到了,运气真好,本来还想着给作者发邮件问问

2019 POC官网

- http://www.powerofcommunity.net/schedule.htm

前两天举办了今年的ChinaSys,主要是交流和探讨计算机系统的最新研究成果,我也是今年才关注到

- https://mp.weixin.qq.com/s/voPOaf9S17bETczpBsCm4w

上交的IPADS对本次研讨会做了详细的解读,感觉真好,值得学习,难度比较大,但是我在花时间学习了,毕竟大佬就在身边

- https://mp.weixin.qq.com/s/woFQXyyOth97tnZ0BB5Jfg

我最近开始回归关注安卓安全领域相关的技术

这两天连着发了两篇文章:

- 《CVE-2019-16253 SamsungSMT导出组件提权漏洞》:拖了很久差点跳票,感谢Flanker_hqd的分享,对于我这种入门级别的选手学习逻辑漏洞是很好的资料,以点概面,期待产出

- 《2019 BotConf - DeStroid – Fighting String Encryption in Android Malware》:之前2019 BotConf上一个反混淆的议题,我说会对其中三个安卓相关的议题做解读,这是第一篇

红雨滴团队写的两份报告,感觉最近这个团伙安卓APT报告写的弱了

《这款流行聊天APP,居然是一个国家的监听工具》

- https://mp.weixin.qq.com/s/gJEJHKswzG13jMal5Q0yIA

《穷源溯流:KONNI APT组织伪装韩国Android聊天应用的攻击活动剖析》

- https://mp.weixin.qq.com/s/G1Cebamao-gigq7VsskLnQ

Star写的《为什么ATT&CK对APT关联归属分析用处不大》,我觉得说的在理,前段时间突然到处都是关于ATT&CK的文章,按照国内娱乐圈的套路,直觉告诉我这可能又是一次炒概念,于是我去请教了黄师傅(hyabcd@C0rk1_H),黄师傅给我详细讲解了一波,我表示学习到了很多!黄师傅就是专业!性感黄师傅,在线抓APT!在不擅长的领域,我选择听大佬的,这玩意就得听搞APT的大佬讲才有收获,Star这篇文章我反复读了很多遍,其中很多知识点我都做了扩展阅读和学习,收获很多

- https://mp.weixin.qq.com/s/Cb7tROj0BXSOxnqyjftlRw

还有360的烽火实验室,抓安卓APT也是老司机

我这个人思路还是不错的,适合搞APT,是APT Defender,不是APT Attacker

科恩出了个在线APK漏洞扫描工具

- https://apkpecker.qq.com/

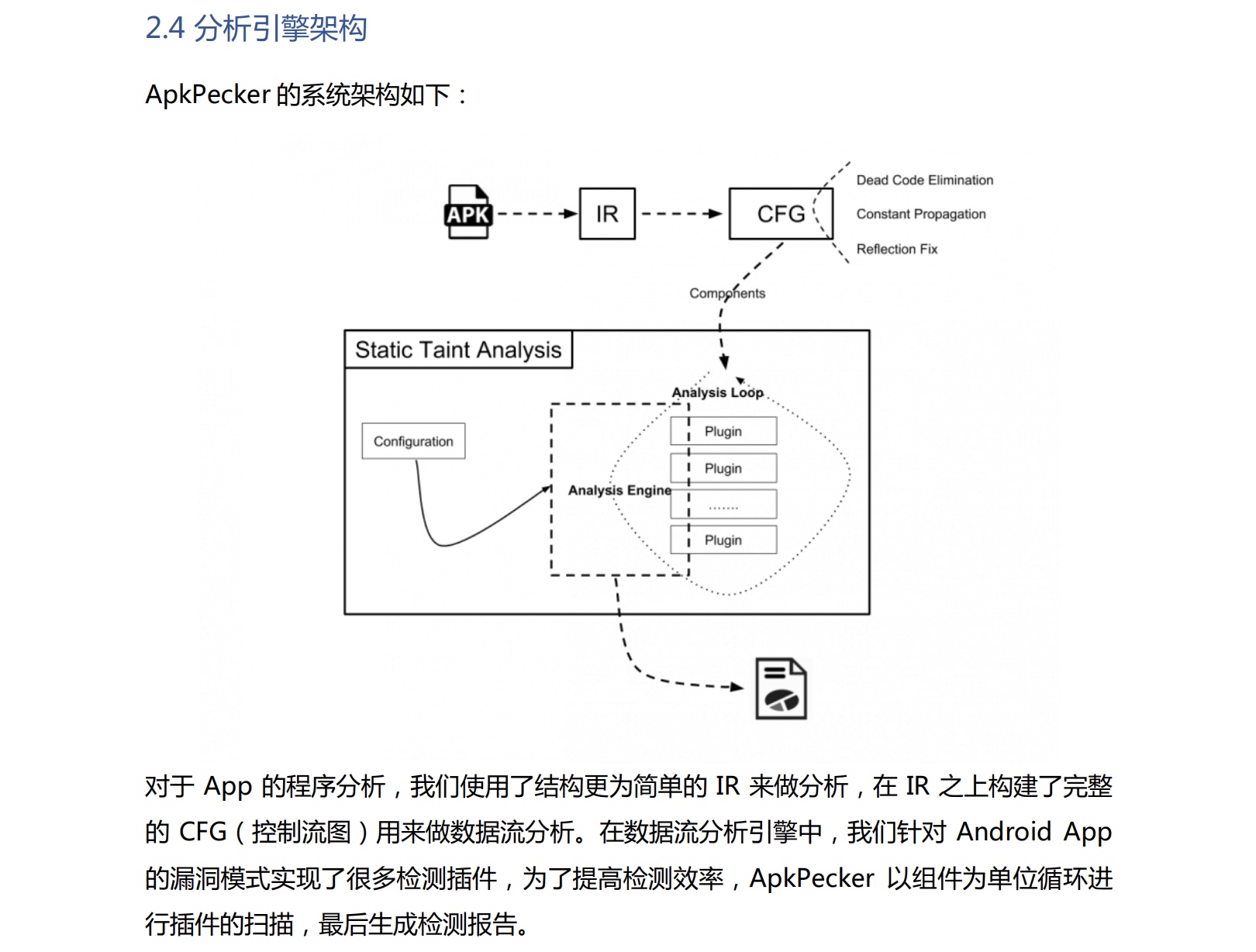

实现框架介绍

- https://apkpecker.qq.com/file/apkpecker_document.pdf

我感觉最关键的就是这一段了

Maybe:《FlowDroid: Precise Context, Flow, Field, Object-sensitive and Lifecycle-aware Taint Analysis for Android Apps》

- https://www.bodden.de/pubs/far+14flowdroid.pdf

我测试了一下,传了个应用上去,需要先排队,然后扫描,速度不是很快,接近三个小时

扫描完之后,报告没有细节

想看细节需要联系他们,可能是面向商业合作搞的

本周的周报好像,一个浏览器的资料都没有,明年要不咱换个标题?

无意中接触了LeetCode,听说很多人校招会刷这玩意,我看了看竟然还要花钱,想刷算法的同学,可以考虑Codeforces,POJ,HDOJ,这些都是老牌的在线学习站点,题库相当丰富,推荐