大土豆安全笔记

Frida是个好东西,我觉得还挺好用的

上周用小米MIX2刷测试机,官方线刷救砖包,Android 9,Magisk,EdXposed,挺费劲儿的,写钩子调试感觉也不是很稳定,效果没有在我之前的4.4和6上面调试的感觉好

最近一直都在划水,也没看什么技术文章,年底怠惰了

科恩这篇文章对我来说难度有点太大了,虽然这个领域很有意思,但是想看懂还需要找个大佬给仔细讲讲,于是我去找了一个大佬学习了一波,emmmmmmmmm,想靠大佬讲讲就能弄懂还是不现实,好在大佬给讲了个大概,我先摸索看看,我觉得研究二进制函数相似性有很多可以玩的

科恩 - AAAI-20论文解读:基于图神经网络的二进制代码分析

- https://mp.weixin.qq.com/s/mTynxUBNBeiYcAhx4PNJrA

- https://keenlab.tencent.com/en/whitepapers/Ordermatters.pdf

逻辑漏洞是我接下来想要花精力研究的一个方向,也相当考验自己对整个功能模块的整体掌握,这篇文章讲的是利用Firefox的逻辑漏洞CVE-2019-9812来逃逸沙箱,作者称它是2019 Pwn2Own上Firefox沙箱逃逸漏洞CVE-2019-9811的变体

CVE-2019-9812 - SYNCING OUT OF THE FIREFOX SANDBOX

- https://www.zerodayinitiative.com/blog/2019/12/15/syncing-out-of-the-firefox-sandbox

2019 BotConf公开了部分slides,有的议题可以学习下思路

- https://www.botconf.eu/botconf-2019/schedule/

因为我以前做过Android APT相关的防御,所以看了几个感兴趣的,质量的话我觉得还行吧

- https://github.com/fkie-cad/DeStroid/blob/master/DeStroid_bonus_slides.pdf

- https://maxkersten.nl/wp-content/uploads/2019/12/StaticAndroidMalwareAnalysisWorkshop-Botconf2019.pdf

- botconf.eu/wp-content/uploads/2019/12/B2019-Bilstein-Plohmann-YaraSignator.pdf

尤其是《DeStroid - Fighting String Encryption in Android Malware》,看的我也想去投几个会议刷刷脸,得排排计划了

这三篇slides我会找时间写一写对应的解读文章,对安卓自动化的病毒检测分析相关技术感兴趣的同学可以期待一下,这是我的专业领域,不会跳票

真的已经在写了:))

2019 BlackHat关于4G攻击场景的slides,对于我一个外行来说学习下还不错,虽然有一些名词没见过,但是搜一搜,多看看相关的文章也就可以弄懂了,突然感觉对于专业的二进制选手来说逆向嵌入式设备也不难,找篇文章讲讲嵌入式设备领域安全的现状,举一两个芯片固件攻击面以及利用的例子就差不多可以开始玩,似乎又回到了传统二进制攻防领域

- https://i.blackhat.com/USA-19/Wednesday/us-19-Shupeng-All-The-4G-Modules-Could-Be-Hacked.pdf

还有一个5G攻击,我本科学的是硬件专业,看到这些芯片设备,提到的技术名词还是比较熟悉的,算是有一定的基础,所以看起来没那么费劲

- https://i.blackhat.com/USA-19/Wednesday/us-19-Shaik-New-Vulnerabilities-In-5G-Networks.pdf

- https://i.blackhat.com/USA-19/Wednesday/us-19-Shaik-New-Vulnerabilities-In-5G-Networks-wp.pdf

关于修改数据包来攻击IM应用的思路我之前想过一些,其实想去测试这部分处理逻辑的方式还是挺多的,因为最后还是要组包发出去,那么一个个数据在进行加密组包前的明文可以有机会进行修改,这个很容易做到,我相信这部分是一个很好的产出点,作者用的是解密数据包的方式

BreakingApp – WhatsApp Crash & Data Loss Bug

- https://research.checkpoint.com/2019/breakingapp-whatsapp-crash-data-loss-bug/

其中关于解密WhatsApp消息的这部分在今年的BlackHat上有一个相关的议题,讲的也是比较详细的,我顺带看了一下视频,这哥们说话的时候总感觉发音咕噜咕噜的

- https://i.blackhat.com/USA-19/Wednesday/us-19-Zaikin-Reverse-Engineering-WhatsApp-Encryption-For-Chat-Manipulation-And-More.pdf

- https://www.youtube.com/watch?v=N0Ne623fKWc&list=PLH15HpR5qRsWrfkjwFSI256x1u2Zy49VI&index=65

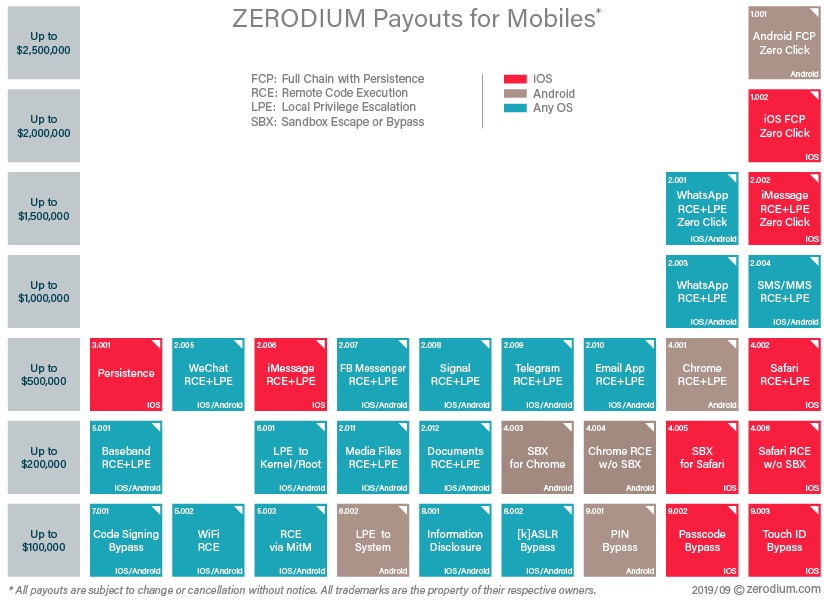

是时候再次贴出这张神图了,WhatsApp的Zero Click RCE&LPE值1500000$,妈耶!

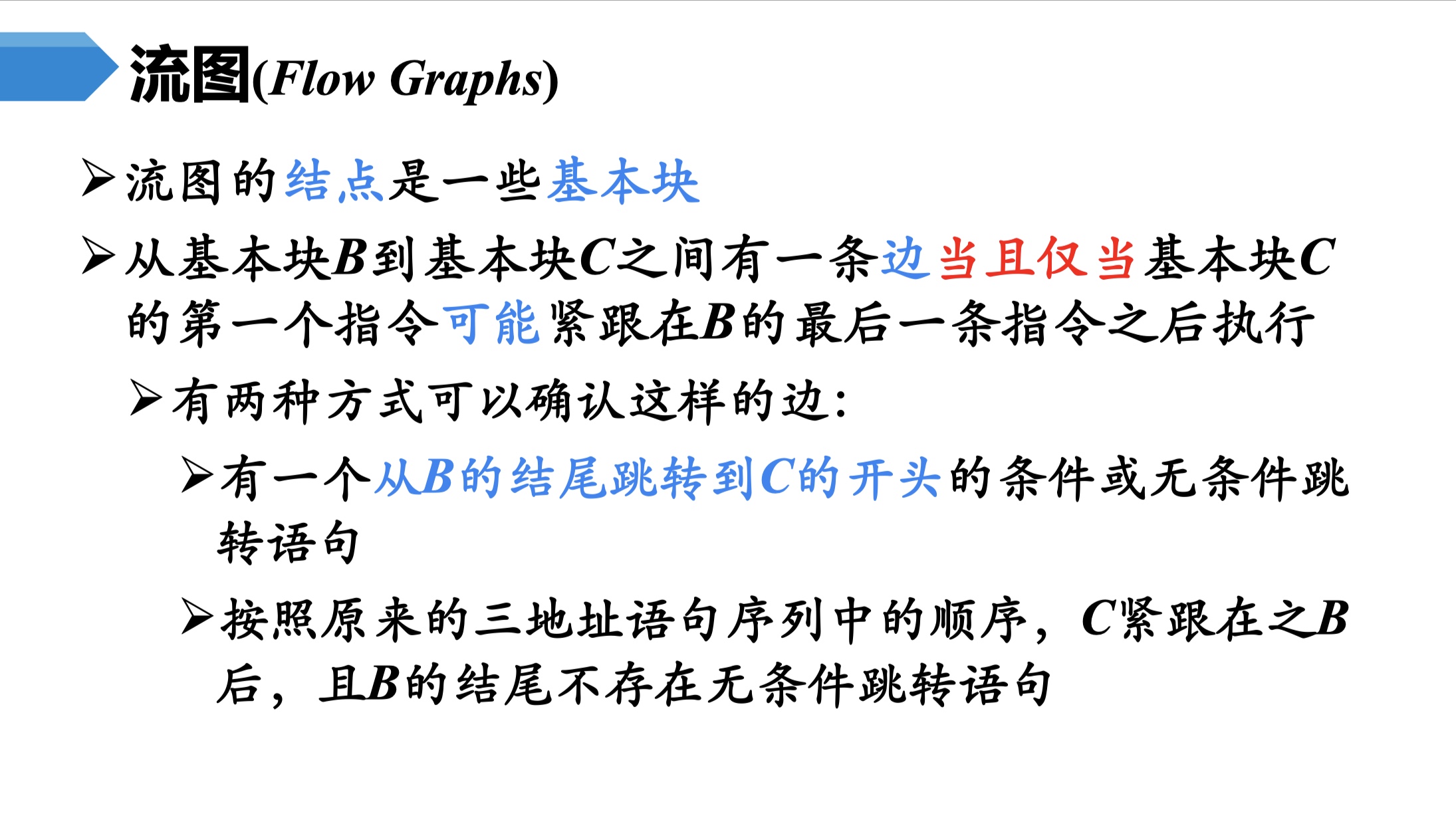

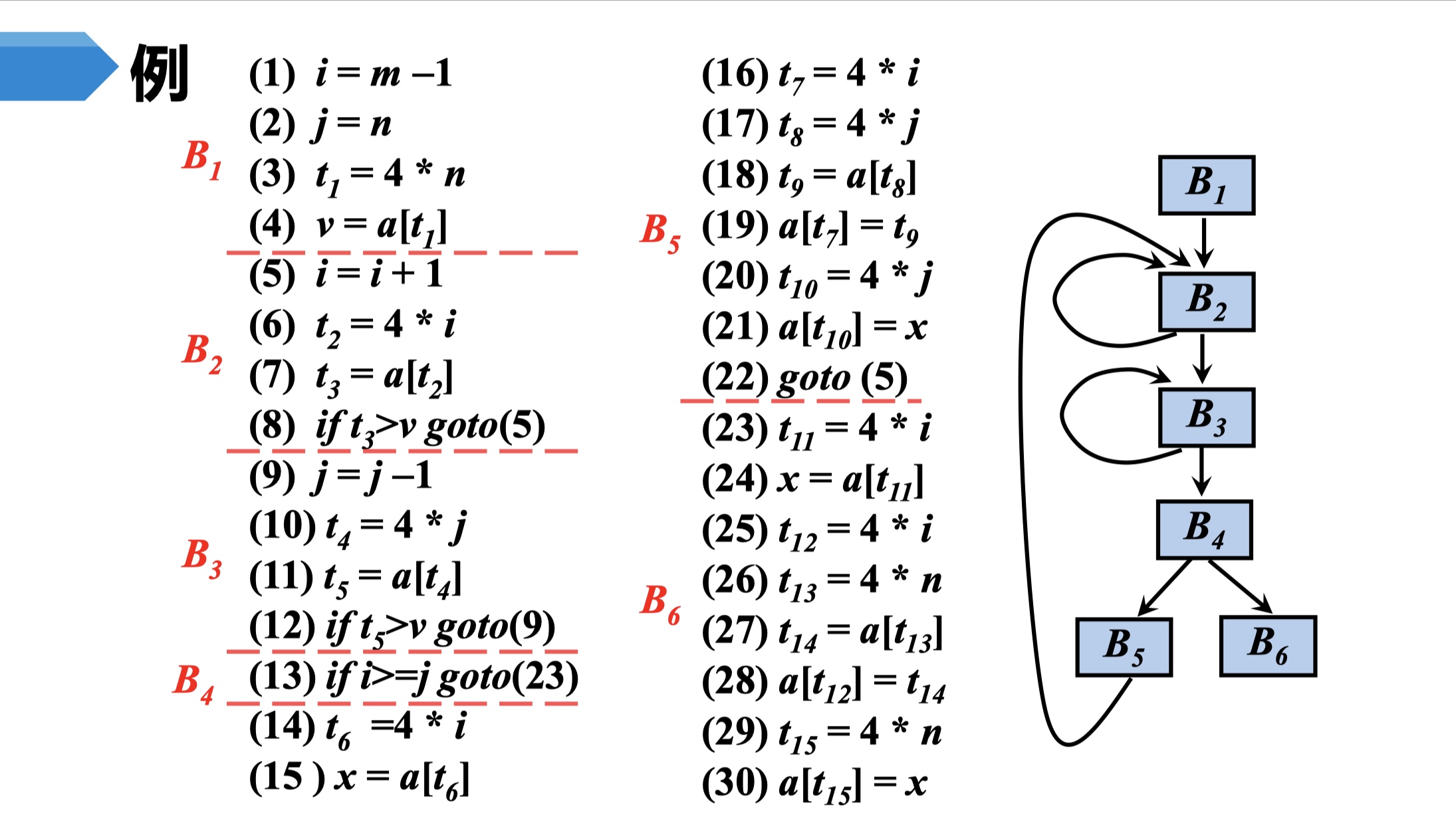

学习了编译原理里面的block相关的概念,这些原来完全不懂的概念现在一点一点的清晰,是件好事

编译原理相关的知识点我知道大佬们都会,这里就简单的贴几张PPT

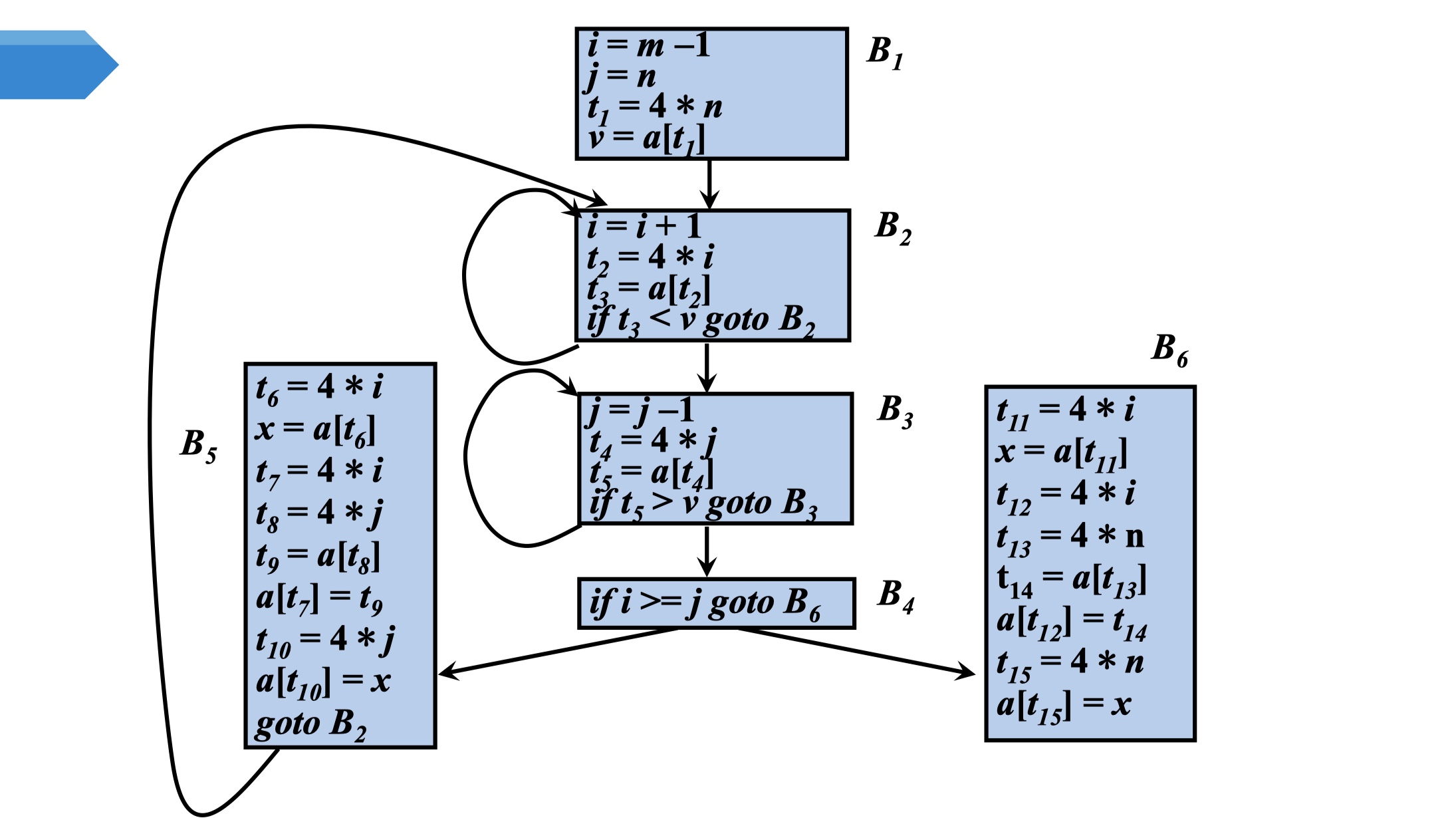

流图的基本规则

一段循环的代码

通过规则绘制的流图如下,那么每个块就是一个Block

后面还有一些优化的理论介绍,感觉挺好

常用的优化方法

CVE-2019-13686 - Issue 1000002: Security: OfflinePageAutoFetcher UAF 2,目前还没看懂,可以用于沙箱逃逸,给了20000$

- https://bugs.chromium.org/p/chromium/issues/detail?id=1000002

2019 USENIX Security,挑了一些Paper学习下

- https://www.usenix.org/conference/usenixsecurity19/technical-sessions